Weitere Shellshock-Angriffe auf Mail-Server in Deutschland entdeckt

21 Prozent aller Shellshock-Angriffe auf SMTP-Server finden in Deutschland statt. Laut Trend Micro nutzen Cyberkriminelle manipulierte E-Mails mit einem IRC-Bot, um anfällige SMTP-Server zu infizieren. Diese kommen anschließend für den Spam-Versand und DDoS-Angriffe zum Einsatz.

Trend Micro hat weitere Angriffe auf die Bash-Lücke in Linux mit dem Namen Shellshock registriert. Ziel der Attacken sind SMTP-Server. Vor allem Deutschland, Kanada, Taiwan und die USA sind davon betroffen.

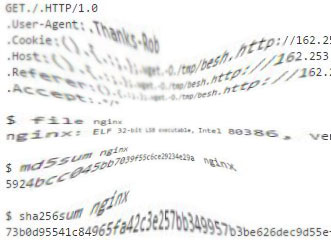

Aus einem Blog des Sicherheitsunternehmens geht hervor, dass Angreifer den Shellshock-Schadcode in die Felder Betreff, Absender, Empfänger und Kopie einer E-Mail einfügen. Der eingebettete Exploit wird nach Erreichen eines anfälligen Servers, auf dem das Simple Mail Transfer Protocol (SMTP) läuft, ausgeführt. Ein Server lädt anschließend einen IRC-Bot und startet diesen. Der Bot richtet eine Verbindung zu einem IRC-Server ein. Angreifer können auf diese Weise unterschiedliche Aktionen auf dem SMTP-Server ausführen. Somit können sie einen kompromittierten Server unter anderem für den Versand von Spam-Nachrichten nutzen.

Trend Micro stuft Server als möglicherweise anfällig ein, die den qmail Message Transfer Agent verwenden. Unter Umständen könne er Bash-Befehle ausführen. Das träfe ebenfalls auf exim MTA vor der Version 4 und Postfix unter der Verwendung von procmail zu. Für Shellshock sei Postfix zwar nicht anfällig, allerdings könne procmail Umgebungsvariablen verarbeiten und manipulierte Message-Header an andere Programme weiterleiten.

Für die Programmierung des verwendeten IRC-Bots nutzten die Kriminellen Perl. Über die Ports 666, 323 und 9999 verbindet er sich mit einem Befehlsserver. Wie Trend Micro weiter erklärt, könne er nicht nur E-Mails versenden und Dateien herunterladen, sondern auch Unix-Befehle ausführen, nach bestimmten Ports scannen und DDoS-Angriffe starten.

Systeme in Deutschland sind laut Trend Micro von 21 Prozent der analysierten Shellshock-Angriffe betroffen. Der gleiche Anteil entfällt auf Taiwan. Server in den USA und Kanada weisen einen Anteil von 16 respektive 10 Prozent auf.

IT-Administratoren sollten die von den Angreifern genutzten IP-Adressen und Domains blockieren, rät Trend Micro. Bislang seien die Zahl der betroffenen Länder sowie die Auswirkungen der Angriffe gering.

Seit Ende September ist die Sicherheitslücke in der Bourne-Again Shell (Bash) bekannt. Sie wird unter Linux, Unix und OS X verwendet. Angreifer können die als kritisch eingestufte Sicherheitslücke nutzen, um unter Umständen Shell-Befehle aus der Ferne und ohne Authentifizierung auf einem Server auszuführen. Aufgrund der hohen Verbreitung der Bourne-Again Shell wird die Schwachstelle auch mit der Open-SSL-Lücke Heartbleed verglichen.

[mit Material von Stefan Beiersmann, ZDNet.de]

Tipp: Wie sicher sind Sie bei der Sicherheit? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de