Ransomware Petya: Verschlüsselung ist offensichtlich geknackt

Mit einem auf GitHub veröffentlichten Tool lässt sich das zum Entschlüsseln benötigte Passwort generieren. Dazu müssen jedoch einige Datenfragmente manuell per Hex-Editor ausgelesen werden. Letztlich gelangen Opfer auf diese Weise auch ohne Lösegeldzahlung wieder an ihre Daten.

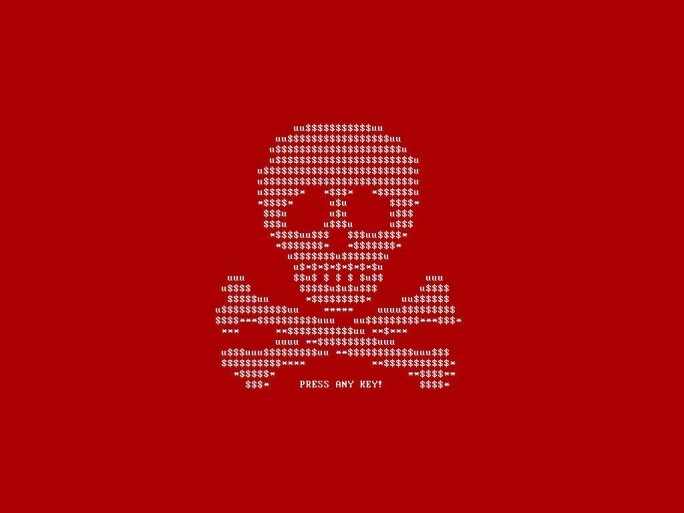

Die Ransomware Petya sperrt den Anwender von allen seinen Dateien aus, indem es den Master Boot Record der Festplatte durch einen eigenen Boot-Loader ersetzt und die Master File Table (MFT) von NTFS-Partitionen verschlüsselt. Offensichtlich ist die Verschlüsselung von Petya jetzt aber geknackt worden, so dass sich damit verschlüsselte Daten auch ohne Lösegeldzahlung wiederherstellen lassen. Ein Twitter-Nutzer namens leostone hat nach eigenen Angaben einen gültigen Schlüssel gefunden und auf dessen Basis einen Algorithmus sowie ein Tool programmiert, mit dem sich das benötigte Passwort “innerhalb von Sekunden” generieren lässt. Es ist kostenlos auf GitHub verfügbar.

Sicherheitsexperten von Bleepingcomputer haben die Wirksamkeit des Passwort-Generators “Hack-Petya” bereits bestätigt. Bei ihrem Test habe das Erstellen des benötigten Kennworts lediglich sieben Sekunden gedauert.

Die von leostone auch in Form einer eigenen Website bereitgestellte Lösung setzt einen genetischen Algorithmus ein, um das Passwort zu generieren. Dieser benötigt als Ausgangspunkt einige Angaben aus von Petya verschlüsselten Dateien, die mittels eines Hex-Editors ausgelesen werden können.

Dazu muss zunächst eine mit Petya verschlüsselte Festplatte an einen anderen Rechner angeschlossen werden. Anschließend sind 512 Byte an Daten zur Verifizierung auszulesen, die auf Sektor 55 (0x37) mit Offest 0(0x0) beginnen, sowie 8 Byte Nonce aus Sektor 54 (0x36) Offset 33 (0x21). Nachdem die Daten in Base64 umgewandelt wurden, lassen sie sich auf der Website von leostone eingeben, um daraus den Schlüssel zu generieren. Bei Verwendung von Hack-Petya müssen die ermittelten Werte zunächst in einer Textdatei gespeichert und diese dann im Installationsordner des Tools abgelegt werden. Das so generierte Passwort lässt sich abschließend auf dem Petya-Startbildschirm eintragen, um die Entschlüsselung zu starten.

Mit dem vom Sicherheitsforscher Fabian Wosar programmierten Tool Petya Sector Extractor (Download als ZIP-Datei) kann das Auslesen der benötigten Datenfragmente auch automatisiert werden. Antivirenprogramme schlagen beim Herunterladen eventuell an, doch dabei handelt es sich höchstwahrscheinlich um Fehlalarme.

Trend Micro hat die Ransomware eingehend analysiert. Demnach wird Petya über E-Mail verteilt. Es tarnt sich als deutschsprachiges Bewerbungsschreiben, Hauptzielgruppe sind also Personalabteilungen von Firmen im deutschsprachigen Raum. Ein Link zu Dropbox, der angeblich auf die Bewerbungsmappe verweist, führt zu einem Archiv, das zwei Dateien enthält: ein JPG-Foto des vermeintlichen Bewerbers und eine ausführbare Datei mit dem Namen “Bewerbungsmappe-gepackt.exe”. Das E-Mail-Anschreiben wird an den jeweiligen Adressaten angepasst. Die Ransomware fordert 0,99 Bitcoin Lösegeld (rund 400 Euro), um die verschlüsselten Daten wieder zugänglich zu machen. Nach einer Woche verdoppelt sich die Summe.

[Mit Material von Björn Greif, ZDNet.de]

Tipp: Kennen Sie die Geschichte der Computerviren? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de