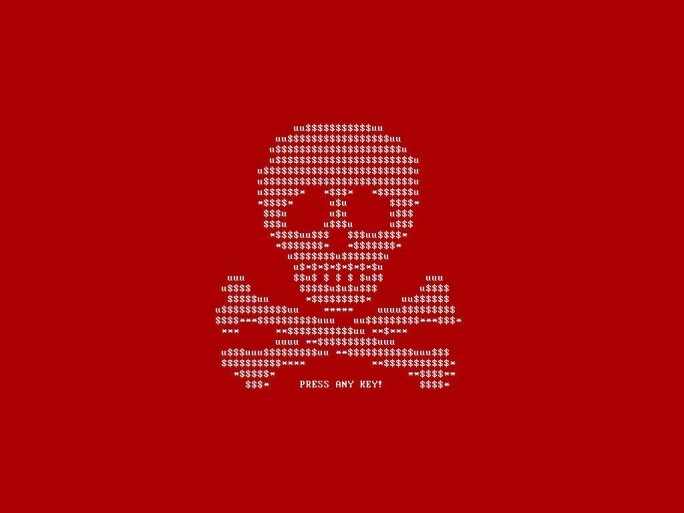

Petya/NotPetya wütet bei deutschen Unternehmen

Das BSI warnt, dass Nutzer der Buchhaltungssoftware M.E.Doc besonders stark betroffen sind. Alle seit April erstellten Backups sollten als kompromittiert betrachtet werden und können auch andere Schädlinge enthalten.

Deutsche Unternehmen sollen von der aktuellen Schadsoftware-Attacke Petya/NotPetya deutlich stärker betroffen sein, als bisher angenommen. So aktualisiert das Bundesamt für Sicherheit in der Informationstechnik die Warnung vor dem Ende Juni gestarteten, weltweiten Angriffen mit der Malware Petya/NotPetya. Es bestehe darüber hinaus die Möglichkeit, dass bereits seit April dieses Jahres weitere Malware eingeschleust wurde. Diese wurde aber bislang nicht entdeckt.

“Wir beobachten hier, ähnlich wie im Fall WannaCry, dass die Täter über die gleichen Verbreitungswege weitere Schadsoftware verteilt haben, die sich im Gegensatz zu Verschlüsselungstrojanern nicht sofort bemerkbar macht”, kommentiert BSI-Präsident Arne Schönbohm. “Ihr Schadenspotenzial ist dabei allerdings mindestens ebenso hoch. Unternehmen sind daher aufgefordert, Cyber-Sicherheit auch ohne akuten Anlass als Voraussetzung einer erfolgreichen Digitalisierung zu begreifen und IT-Sicherheitsmaßnahmen konsequent umzusetzen.”

Betroffen sind laut BSI vor allem Firmen, die die aus der Ukraine stammende Buchhaltungssoftware M.E.Doc einsetzen. Sie sollen nun alle nach dem 13. April 2017 angelegten Datensicherungen als “potenziell kompromittiert” betrachten. Wie viele Anwender es davon in Deutschland gibt, ist allerdings unklar.

Effektive Meeting-und Kollaboration-Lösungen

Mitarbeiter sind heute mit Konnektivität, Mobilität und Video aufgewachsen oder vertraut. Sie nutzen die dazu erforderlichen Technologien privat und auch für die Arbeit bereits jetzt intensiv. Nun gilt es, diese Technologien und ihre Möglichkeiten in Unternehmen strategisch einzusetzen.

Von Petya/NotPetya betroffene Unternehmen konnten teilweise über längere Zeiträume hinweg nicht auf kritische Geschäftsprozesse zugreifen. Auch sei es laut BSI sehr aufwändig, befallene Systeme zu bereinigen.

Ein Beispiel dafür scheint TNT Deutschland zu sein. Die Tochter von Federal Express weist weiterhin auf der eigenen Website auf mögliche Einschränkungen hin. Davon ist offenbar neben der Sendungsverfolgung auch die Abholung und Zustellung von Sendungen betroffen.

“In einigen Unternehmen in Deutschland stehen seit über eine Woche die Produktion oder andere kritische Geschäftsprozesse still. Hier entstehen Schäden in Millionenhöhe und das bei einem IT-Sicherheitsvorfall, bei dem Deutschland im Grunde mit einem blauen Auge davon gekommen ist”, ergänzte Schönbohm.

Das BSI rät Computersysteme, auf denen die M.E.Doc-Software installiert ist, in separate Netzbereiche zu isolieren. Zudem sollten Systeme, die in Kontakt mit den befallenen Systemen stehen, überprüft werden. Auch sollten auf sämtlichen Rechnern Passwörter geändert werden und infizierte Rechner neu aufgesetzt werden.

Digitalisierung fängt mit Software Defined Networking an

In diesem Webinar am 18. Oktober werden Ihnen die unterschiedlichen Wege, ein Software Defined Network aufzubauen, aus strategischer Sicht erklärt sowie die Vorteile der einzelnen Wege aufgezeigt. Außerdem erfahren Sie, welche Aspekte es bei der Auswahl von Technologien und Partnern zu beachten gilt und wie sich auf Grundlage eines SDN eine Vielzahl von Initiativen zur Digitalisierung schnell umsetzen lässt.

Der britische Konzern Reckitt-Benckiser, der hierzulande unter anderem die Marken Sagrotan, Scholl, Nurofen, Vanish und Finish vertreibt, schätzt alleine den durch Petya/NotPetya verursachten Umsatzverlust auf 100 Millionen Pfund. Die Malware legte unter anderem Herstellungs- und Ordersysteme lahm und schränkte auch den Warenversand des Herstellers ein.

Ebenfalls betroffen ist der dänische Logistikkonzern Maersk. Das Unternehmen habe nach eigenen Angaben an mehreren Standorten IT-Systeme abschalten müssen. Der Geschäftsbetrieb laufe nun aber wieder normal. Wie hoch die verursachten Schäden sind, teilte das Unternehmen nicht mit.

[mit Material von Stefan Beiersmann, ZDNet.de]