Quelle: Imperva

Das Sicherheitsunternehmen Imperva meldet, dass bereits über 200 Web-Seiten, darunter Universitäten oder Regierungsauftritte, über dieses Leck kompromittiert wurden. Das Leck liegt im Service HTTP Invoker. Der Sicherheitsexperte Andrea Micalizzi hatte ein entsprechendes Exploit für den Fehler CVE-2013-4810 am 28. Oktober veröffentlicht.

Laut seiner Untersuchung sind von dem Leck die Produkte verschiedener Hersteller betroffen. Darunter IBM, HP, McAfee und Symantec. Betroffen sind demanch sämtliche Versionen 4 und 5 von JBoss. Über das Leck können Angreifer über die Management-Schnittstelle des Application Server beliebigen Code auf einem JBoss-Server installieren.

Micalizzi hatte mit seinem Exploit ein Web-Shell namens pwn.jsp auf einem Server installiert. Über HTTP-Requests können damit dann Shell-Befehle an das Betriebssystem geschickt werden. Und diese Befehle werden dann mit den Rechten des JBoss-Users ausgeführt werden. In vielen Fällen sind das Administrator-Rechte.

Jetzt meldet Imperva, dass vermehrt Angriffe auf dieses JBoss-Leck ausgeführt werden. In vielen Fällen werde dabei tatsächlich pwn.jsp installiert aber auch das etwas komplexere Programm JspSpy.

Das JBoss-Problem soll jedoch noch erhebliches Potential bieten. Denn das Leck steckt in einer falschen default-Konfiguration des Application Servers. Imperva schätzt, dass derzeit rund 23.000 solcher Server eine Schnittstelle zum Internet haben. Das liege laut Imperva auch daran, dass Hersteller wie die oben genannten Produkte mit der falschen Konfiguration ausliefern.

Betroffen sind IBM TRIRIGA, HP Identity Driven Manager 4.0, HP ProCurve Manager 3.20 und 4.0, PH PCM+ 3.20 und 4.0, Symantec Workspace Streaming 7.5.0493 sowie neben weiteren auch der McAfee Web Reporter 5.2.1. Daneben könnten laut Imperva auch weitere Produkte von dem Fehler betroffen sein.

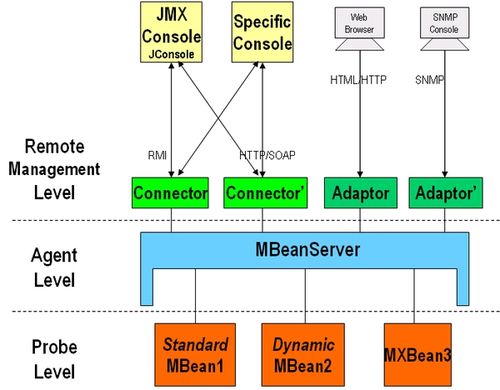

Wer solche Produkte im verwendet, oder auch noch die alten JBoss Versionen 4 oder 5 im Einsatz hat, kann über die Community-Seite von JBoss eine Anleitung für die Behebung des Problems bekommen. Inzwischen läuft das Red-Hat-Projekt unter dem Namen Wildfly.com Von IBM gibt es darüber hinaus Informationen zu JMX Console und EJBInvoker.

Die Kombination aus Blockieren und fundierter Analyse bietet eine resiliente Sicherheitsarchitektur, sagt Andrea Napoli von…

Projekt: Per Tablet ärztliche Expertise hinzuzuziehen, wenn sich der Gesundheitszustand von Pflegepersonen plötzlich verschlechtert.

Sicherheitsforscher von Check Point enthüllen mehrstufige Malware-Kampagnen, die legitime Prozesse zur Tarnung nutzen.

Laut Berechnungen des Öko-Instituts wird sich der Stromverbrauch von aktuell rund 50 auf etwa 550…

Bombardier will den Entwicklungsprozess von Flugzeugen mit Siemens Xcelerator digitalisieren – vom Konzept bis zur…

Automatisierte Softwareverteilung, zentralisierte Updates und ein optimiertes Lizenzmanagement entlasten die IT-Abteilung.