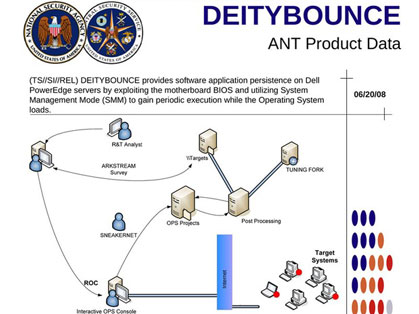

Mit dem Projekt “Deitybounce” hat der US-Auslandsdienst NSA das BIOS von Dells Poweredge-Servern gehackt. Dadurch wurden auf diesen Servern regelmäßig Programme des Geheimdienstes auf den Betroffenen Servern ausgeführt. Das meldet Sicherheitsexperte Bruce Schneier .

Das durchgesickerte Dokument datiert von 2007 – ist also gleich alt wie die Unterlagen zum iPhone-Schnüffelprogramm der NSA. Als Voraussetzungen nennt die NSA “Microsoft Windows 2000, 2003 oder XP. Derzeit sind Dell-Server der Typen PowerEdge 1850/2850/1950/2950 RAID das Ziel, mit den BIOS-Versionen A02, A05, A06, 1.1.0, 1.2.0 oder 1.3.7.”

Die Angriffe seien laut Schneier manuell über ein USB-Laufwerk durchgeführt worden. Offenbar nutzte die NSA Autorun-Fehler, wie sie auch den Stuxnet-Angriff auf das Atomforschungsprogramm des Iran ermöglichten, das mutmaßlich von den Vereinigten Staaten sowie Israel ausging. Ist das BIOS erst einmal wunschgemäß manipuliert, fügt es bei jedem Boot auszuführenden Code ins Server-Betriebssystem ein.

Das Ziel der Operation definiert das Dokument wie folgt: Deitybounce “sorgt für dauerhafte Präsenz von Software-Applikationen auf Dell-Poweredge-Servern, indem Motherboard-BIOS und System Management Mode genutzt werden, um regelmäßig Code auszuführen, den das Betriebssystem lädt.” Das beschriebene Verfahren wäre heute nicht so leicht einzusetzen wie 2007.

ZDNet.com-Autor Larry Seltzer verweist auf die mittlerweile für Secure Boot nötige Authentifizierung, um ein BIOS zu flashen. Dell und Microsoft hätten UEFI und Secure Boot doch schon Jahre im Einsatz, schreibt er, und für Windows 8 sei der Einsatz dieser Techniken Standard. Schneier geht aber davon aus, dass die Malware seither ebenfalls weiterentwickelt wurde.

Deitybounce kommt aus dem NSA-Produktkatalog ANT, was für “Advanced” oder auch “Access Network Technology” steht. Die Verantwortung dafür trägt eine Abteilung namens “Office of Tailored Access Operations”, kurz TAO, die dem Geheimdienst Zugang zu schwer zugänglichen Computersystemen verschaffen soll. Das Magazin Spiegel hat sie diese Woche ausführlich vorgestellt.

Dell, das auch im Rahmen dieser Enthüllung bereits genannt wurde, reagierte auf die Spiegel-Veröffentlichung mit einer eindeutigen Dementi, man arbeite mit keiner Regierung der Welt zusammen, um eigene Produkte zu kompromittieren. Laut den Unterlagen, auf denen der Spiegel-Bericht basiert, hat die NSA aber an einem unbekannten Punkt in die Lieferkette eingegriffen, um das BIOS zu verändern.

[mit Material von Florian Kalenda, ZDNet.de]

Tipp: Wie sicher sind Sie bei der Sicherheit? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de

Laut einer Studie von Bitkom und Hartmannbund haben 15 Prozent der hiesigen Praxen mindestens eine…

Fraunhofer-Forschende wollen die Wertschöpfungskette von Rohstoffen transparenter machen. Ziel ist eine bessere Kreislaufwirtschaft.

Lünendonk-Studie: 54 Prozent der befragten Verwaltungen wollen den Cloud-Anteil ihrer Anwendungen bis 2028 auf 40…

Der Wiener Verkehrstechnikspezialist Kapsch TrafficCom nutzt C-ITS-Lösungen, um Autobahnbaustellen besser abzusichern.

Deloitte-Studie: Künstliche Intelligenz ist für knapp ein Drittel aller Boards weltweit nach wie vor kein…

Deutsche Bank erweitert Zugang zu den Softwarelösungen von IBM, um Innovationen zu beschleunigen, Betriebsabläufe zu…