Sicherheitsexperten haben den ersten Beispiel-Code für Shellshock, dem Bash-Leck entdeckt.

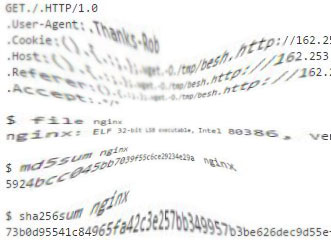

Öffentlich bekannt ist das schwerwiegende Leck Shellshock, offiziell CVE-2014-6271, in der Linux- und Unix-Shell Bash erst seit wenigen Stunden. Doch bereits nach etwa einem Tag konnten Sicherheitsforscher jetzt zum ersten Mal einen Exploit entdecken. Laut Malwaremustdie.org habe die beschriebene Malware gleich mehrere Funktionen. Sie ermöglicht Denial-of-Service-Angriffe und versucht zudem über einen Abgleich mit einer Liste von schwachen Passwörter wie “123456”, “password” oder “admin” Zugriff auf betroffenen Server zu bekommen.

Der erste Patch für das Leck in der so genannten Bourne-Again Shell (Bash) sei laut Red Hat unvollständig und könne daher nicht alle Angriffe verhindern. Allerdings versichert der Anbieter, bereits an einem neue Update zu Arbeiten. Dennoch rät Red Hat, betroffenen Nutzern, den Patch zu installieren, um zumindest einen Teil der möglichen Angriffe abwehren zu können.

Robert Graham von Errata Security hat nach eigenen Angaben bisher mindestens 3000 Systeme gefunden, die eine fehlerhafte Bash-Version einsetzen. Er habe aber lediglich nach Systemen mit offenem Port 80 gesucht. Eingebettete Webserver, die andere Ports verwendeten, seien jedoch die eigentliche Gefahr. Hier werde ein Scan wahrscheinlich “deutlich mehr Resultate liefern”, schreibt er in seinem Blog.

Darüber hinaus weist Graham darauf hin, dass – wie im ursprünglichen Advisory vermerkt – auch DHCP-Dienste anfällig sind. Er sei davon überzeugt, dass Malware für die Bash-Lücke auch als Wurm eingesetzt werden könne, um Firewalls zu umgehen und “viele andere Systeme zu infizieren”. “Eine entscheidende Frage ist, ob Mac OS X und iPhone DHCP anfällig sind – sobald der Wurm an einer Firewall vorbeikommt und einen eigenen DHCP-Server ausführt, bedeutet das ‘Game Over’ für große Netzwerke.”

Die Sicherheitslücke erlaubt es unter Umständen, mithilfe speziell gestalteter Umgebungsvariablen aus der Ferne und ohne Authentifizierung Shell-Befehle auf einem Linux- oder Unix-Server auszuführen. Laut Andy Ellis, Chief Security Officer von Akamai, betrifft das Leck wahrscheinlich “viele Anwendungen, die Nutzereingaben prüfen und andere Anwendungen über eine Shell aufrufen.”

Nach Ansicht von Errata Security ist die Bash-Lücke ähnlich schwerwiegend wie der als Heartbleed bezeichnete Bug in OpenSSL, der Anfang des Jahres für Aufsehen gesorgt hatte. Wie OpenSSL, das in zahllosen Softwarepaketen integriert ist, könne eine Shell mit einer Vielzahl von Anwendungen interagieren. “Wir werden niemals in der Lage sein, alle Software zu katalogisieren, die für den Bash-Bug anfällig ist”, so Robert Graham im Errata-Blog.

[mit Material von Stefan Beiersmann, ZDNet.de]

Tipp: Wie sicher sind Sie bei der Sicherheit? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de

Wachsender Bedarf an Kubernetes-Clustern zur Unterstützung von Forschungsprojekten erforderte eine Lösung für automatisiertes Cluster-Management.

Seit Januar 2025 überführt REWE digital schrittweise 73 neue SAP-Systeme in die Google Cloud.

Dank cleverer KI-Lösung sparen die Stadtwerke Karlsruhe bis zu 40 Prozent Strom bei der Kälteerzeugung…

Die unberechtigte Übernahme von Domains durch Dritte kann ernstzunehmende Folgen für Markenführung, Cybersecurity und Business…

Landesverwaltung wendet sich konsequent von Microsoft ab und setzt künftig auf Open Source Software.

In einer zunehmend digitalisierten Welt wird Cybersicherheit zu einer der zentralen Herausforderungen für Unternehmen aller…