CryptoPHP – Webserver unter Beschuss

Knapp 3000 Deutsche Web-Server sind betroffen. Die Malware wird über Plugins für Quelloffene CMS-Systeme wie Joomla oder Wordpress verbreitet. Anschließend werden die Web-Server zu Botnets zusammengeschlossen.

Mehr als 23.000 Webserver sind mit einer Malware namens CryptoPHP infiziert. Das meldet das niederländische Sicherheitsunternehmen Fox-IT. Über die Malware können Angreifer bösartigen Code auf den betroffenen Systemen ausführen. Betroffen sind Joomla und WordPress. Mit gewissen Einschränkungen funktioniere die Malware auch unter Drupal.

Über den Zugriff auf die Web-Server können die Angreifer die Inhalte von Web-Seiten verändern. Zudem agieren die mit CryptoPHP infizierten Web-Server als botnets. Die Web-Server verbinden sich mit Command-and-Control-Servern und nehmen auf diese Weise neue Instruktionen entgegen.

Die Verbreitung des Schädlings erfolgt jedoch nicht auf klassischem Weg, sondern die Hacker bieten für verbreitete quelloffene Content Management Systeme Plug-ins oder Themes an. Diese enthalten jedoch die Malware, die den Zugriff auf die Web-Server ermöglicht.

Verbreitung über Plug-ins und Themes

Auf diese Weise können Angreifer auch die gehosteten Seiten manipulieren. Das niederländische Unternehmen Fox-IT hatte vor etwa einer Woche zum ersten Mal vor dem Schädling gewarnt.

Nun veröffentlichen die Sicherheitsexperten einen Blog mit weiteren Details zu der Malware. Demnach würde CryptoPHP vor allem für so genannte Black Hat Search Engine Optimization (BHSEO) verwendet. Damit werden meist Keywords oder manipulierte Seiten in kompromittierte Web-Seiten eingefügt. Über Keywords sollen diese Seiten dann bei Suchmaschinen höher gerankt werden, um auf diesem Weg andere bösartige Inhalte zu verbreiten.

Nachdem Fox-IT den Schädling öffentlich gemacht hat, haben die Hacker die entsprechenden Download-Angebote vom Netz genommen und gegen neue ausgetauscht. Auch eine neue Version von CryptoPHP soll demnach ausgerollt worden sein.

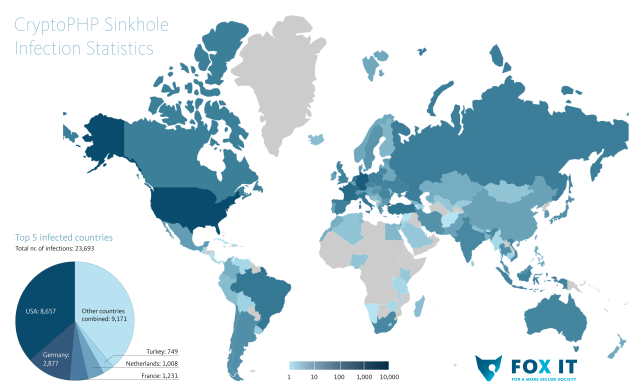

Zusammen mit weiteren Stellen wie dem niederländischen Cyber Security Center, Spamhaus, Abuse.ch und der Shadowserver Foundation hatte Fox-IT einen der Command-and-Control-Domains der Hacker übernommen und den Traffic auf einen eigenen Server umgeleitet. So konnte Fox-IT über dieses so genannte Sinkhole Informationen über das Botnet sammeln.

Auch deutsche Webserver betroffen

Die Experten ermittelten auf diesem Weg 23,693 IP-Adressen, die mit dem Kontrollserver verbunden waren. Die meisten Infektionen wurden in den USA mit mehr als 8600 IP-Adressen gefunden. Gefolgt von Deutschland mit knapp 2900 IP-Adressen, Frankreich mit etwa 1200 Infektionen, den Niederlanden mit etwa 1000 und der Türkei mit 750 gekaperten IP-Adressen. Die Zahl der Betroffenen Web-Seiten dürfte allerdings um höher liegen, denn auf den Web-Hosting-Servern werden teilweise mehrere Seiten gehostet. Welches CMS am häufigsten zu den Opfern zählt, konnte hingegen nicht ermittelt werden, weil die Hacker den Traffic verschlüsselt haben.

Über zwei Python-Scripts auf GitHub kann ermittelt werden, ob ein Web-Server betroffen ist. In einem Blog zeigt das Sicherheitsunternehmen auch, wie sich die Malware vom Server wieder verbannen lässt. Am besten sollte jedoch ein CMS vollständig neu installiert werden, raten die Forscher, um Manipulationen auszuschließen.