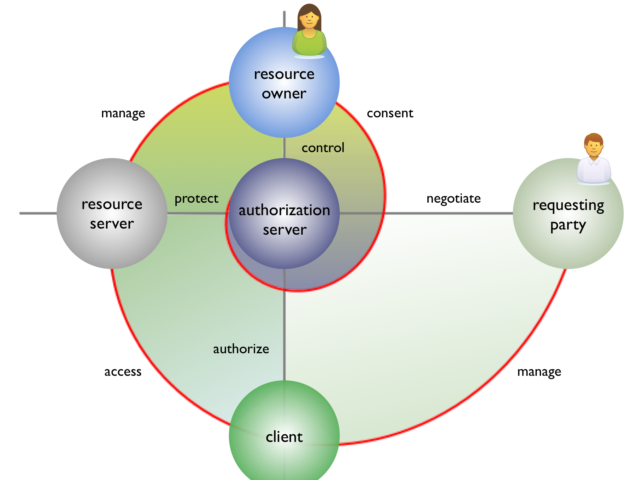

Mit UMA können Anwender selbst festlegen, welche persönlichen Daten weiter gegeben werden. (Bild: Kantara Initiative)

User-Managed Access (UMA) nennt sich ein neuer Ansatz für die Verwaltung von Nutzerdaten. Jetzt hat der Standard die Version 1.0 erreicht. Die Kantara Initiative, die sich um die Entwicklung von UMA als Webstandard bemüht, ruft jetzt Entwickler, Anbieter und Provider dazu auf, das Protokoll in Anwendungen, Apps und Internet-der-Dinge-Systemen (Internet of Things, IoT) zu implementieren.

UMA ist ein webbasiertes Protokoll, das offen und transparent Zugriffe auf persönliche Daten verwaltet. Wer sich heute bei einem Internet-Service anmeldet, muss eine Check-Box ankreuzen, dass er mit der Datenverarbeitung einverstanden ist. Mit UMA hingegen kann der Anwender selbst festlegen, welche Daten und welche Informationen an Dritte weitergegeben werden.

Die Lösung basiert auf dem Authentifizierungsprotokoll OAuth 2.0. Der Anwender bekommt demit einen einheitlichen Kontrollpunkt für die Autorisierung von Zugriffen. Er kann seine Richtlinien bei einem zentralen Autorisierungsdienst hinterlegen, damit sie bei allen Datenanfragen berücksichtigt werden.

“Beim Internet der Zukunft geht es vielfach um die persönlichen Daten von Verbrauchern, die eine wesentliche Rolle im breiteren datengestützten wirtschaftlichen Ökosystem spielen”, sagte Thomas Hardjono, Executive Director des MIT Kerberos & Internet Trust Consortium, der auch in der UMA Work Group aktiv ist. “Wenn persönliche Daten wirklich ein digitales Gut sind, dann muss dem Nutzer der Zugang zu den verschiedenen Datenrepositorien im Internet gehören, um ihn kontrollieren zu können. Das UMA-Protokoll stellt diese benutzerzentrische Kontrolle für das internetweite Teilen von Daten und Ressourcen bereit.”

Die Kantara Initiative sieht in UMA sowohl ein Webprotokoll, das bei der Freigabe persönlicher Daten die Privatsphäre des Verbrauchers schützt, als auch die Grundlage für geschäftliche Szenarios der Zugriffskontrolle. Als ein Beispiel nennt sie für das Gesundheitswesen das eingeschränkte Teilen von Gesundheitsdaten eines Patienten nach seinen klaren Vorgaben. O’Reilly Radar führt dazu konkrete Einzelheiten aus. Über das UMA-Protokoll hinterlegt und durchgesetzt werden können etwa Richtlinien für die Datenübertragung von Fitnesstrackern und medizinischen Geräten an einen Gesundheitsdienstleister.

Bislang gibt es bereits einige Implementierungen des Protokolls. Eine davon ist OpenUMA des Identity-Management-Spezialisten ForgeRock. “Wenn wir heute ein Foto teilen, dann tun wir das aus einem bestimmten Grund heraus”, erklärt Eve Maler, VP of Innovation & Emerging Technology bei ForgeRock im Interview mit silicon.de. “Bislang aber gibt es für Nutzer keine Möglichkeit, diese Zentral zu verwalten. Und das war für uns die Motivation, auch dem Anwender eine zentrale Verwaltung für Daten zu geben.”

[mit Material von Bernd Kling, ZDNet.de]

Laut Teamviewer-Report „The AI Opportunity in Manufacturing“ erwarten Führungskräfte den größten Produktivitätsboom seit einem Jahrhundert.

Microsoft erobert zunehmend den Markt für Cybersicherheit und setzt damit kleinere Wettbewerber unter Druck, sagt…

Nur 14 Prozent der Führungskräfte in der IT sind weiblich. Warum das so ist und…

Obwohl ein Großteil der Unternehmen regelmäßig Backups durchführt, bleiben Tests zur tatsächlichen Funktionsfähigkeit häufig aus.

Laut ESET-Forschern hat sich die Gruppe RansomHub innerhalb kürzester Zeit zur dominierenden Kraft unter den…

Damit hängt die hiesige Wirtschaft beim Einsatz der Technologie zwar nicht zurück, ist jedoch auch…