EFAIL: Verschlüsselung mit PGP und S/MIME in E-Mail-Clients angreifbar

Die Forscher raten, auf die Verschlüsselung von E-Mails zu verzichten. Personen und Organisationen, die sensible Informationen austauschen müssen, sollten sichere Alternativen zur Kommunikation nutzen.

Forscher von der Fachhochschule Münster, der Ruhr Universität Bochum und der Katholischen Universität Löwen haben kritische Schwachstellen bei der Verschlüsselung von E-Mail-Clients entdeckt, die dafür PGP oder S/MIME verwenden.

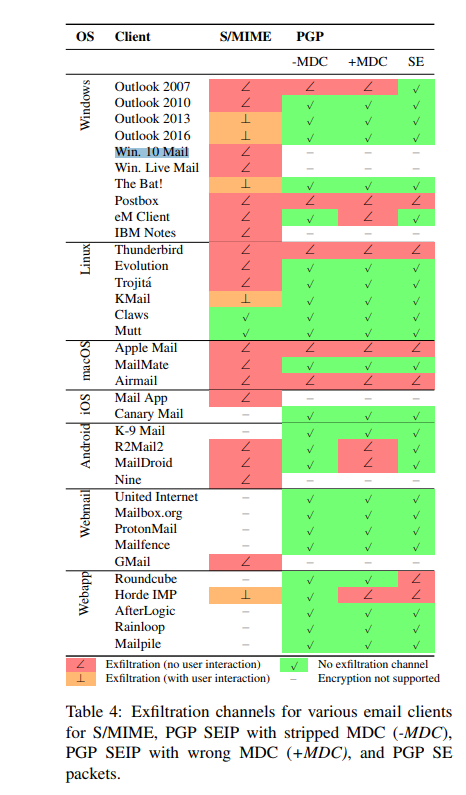

Die Forscher können nachweisen, wie man mit aktiven Inhalten von HTML-E-Mails, wie extern geladene Bilder oder Stile, die verschlüsselten Inhalte einer E-Mail in Klartext umwandeln kann. Dafür nutzen sie sogenannte “Exfiltrationskanäle” die laut der Forscher mit 23 der 35 getesteten S/MIME-E-Mail-Clients und 10 der 28 getesteten OpenPGP-E-Mail-Clients nutzbar waren. Einige der getesteten Clients wiesen sogar noch schwerwiegendere Probleme auf.

Besonders anfällig für die Angriffsmethode sind den Forschern zufolge Apple Mail (macOS), Mail App (iOS), Thunderbird (Windows, macOS, Linux), Postbox (Windows) und MailMate (macOS). Die ersten beiden Clients laden standardmäßig externe Bilder ohne den Nutzer zu fragen und ermöglichen dadurch die Entschlüsselung der von S/MIME oder OpenPGP verschlüsselten Nachrichten.

Für andere Clients erfordert der Angriff eine Benutzerinteraktion. In Thunderbird und Postbox konnte diese per CSS in die Benutzeroberfläche integriert werden, sodass der Nutzer, wenn er irgendwo hinklickt, die Entschlüsselung auslöst. Für Thunderbird besteht dieses Sicherheitsproblem seit Version 0.1 (2003).

Die Forscher raten, auf die Verschlüsselung im E-Mail-Clients zu verzichten. Personen und Organisationen, die sensible Informationen austauschen müssen, sollten sichere Alternativen wie Signal verwenden. Zwar sind nach den Erkenntnissen der Forscher Webmail-Dienste wie Mailbox.org und ProtonMail offenbar nicht von den Schwachstellen betroffen. Es reicht jedoch aus, wenn einer der Adressaten einen anfälligen E-Mail-Client verwendet.

Generell ist festzuhalten, dass die Verschlüsselungsmethoden S/MIME und PGP nicht geknackt wurden, sondern Schwachstellen in E-Mail-Clients gefunden wurden, die die Verschlüsselungstechniken aushebeln. Das zeigen die Ergebnisse mit den Webmailern United Internet, Mailbox.org und ProtonMail, die allesamt von den Schwachstellen nicht betroffen sind.

Zunächst wollten die Forscher Details zu den Schwachstellen erst am morgigen Dienstag verraten. Da allerdings ein Kooperationspartner sich nicht an das vereinbarte Embargo gehalten hat, haben sie sich dazu entschlossen, ihre Erkenntnisse sofort unter efail.de zu veröffentlichen (PDF). Dort findet sich auch eine FAQ. Die beiden Schwachstellen sind unter den Bezeichnungen CVE-2017-17688: OpenPGP CFB gadget attacks und CVE-2017-17689: S/MIME CBC gadget attacks in der offiziellen Datenbank Common Vulnerabilities and Exposures registriert.

Studie zu Filesharing im Unternehmen: Kollaboration im sicheren und skalierbaren Umfeld

Im Rahmen der von techconsult im Auftrag von ownCloud und IBM durchgeführten Studie wurde das Filesharing in deutschen Unternehmen ab 500 Mitarbeitern im Kontext organisatorischer, technischer und sicherheitsrelevanter Aspekte untersucht, um gegenwärtige Zustände, Bedürfnisse und Optimierungspotentiale aufzuzeigen. Jetzt herunterladen!