Gemeinsam Cloud-Hindernisse überwinden

Cloud-Dienste sind in Unternehmen allgegenwärtig. Dennoch stehen der Cloud-Nutzung noch immer diverse Risiken und Hindernisse entgegen. Um sie und Methoden zu ihrer Beseitigung geht es im 2. Teil der Serie, die basierend auf einer aktuellen McAfee-Studie zur Entwicklung der Cloud-Nutzung.

Mehr als ein Viertel der Nutzer von IaaS- und SaaS-Diensten unter den 1.400 Teilnehmern der aktuellen McAfee-Studie zur Entwicklung der Cloud-Nutzung verzeichnete Datendiebstähle. Dies ist besonders besorgniserregend, da nur 16 Prozent der Befragten keine sensiblen Daten in der Cloud speichern (mehr Details in Teil 1 dieser Artikelserie). Datendiebstähle zu verhindern, erfordert vor allem, Überblick über die gespeicherten und übertragenen Daten zu gewinnen.

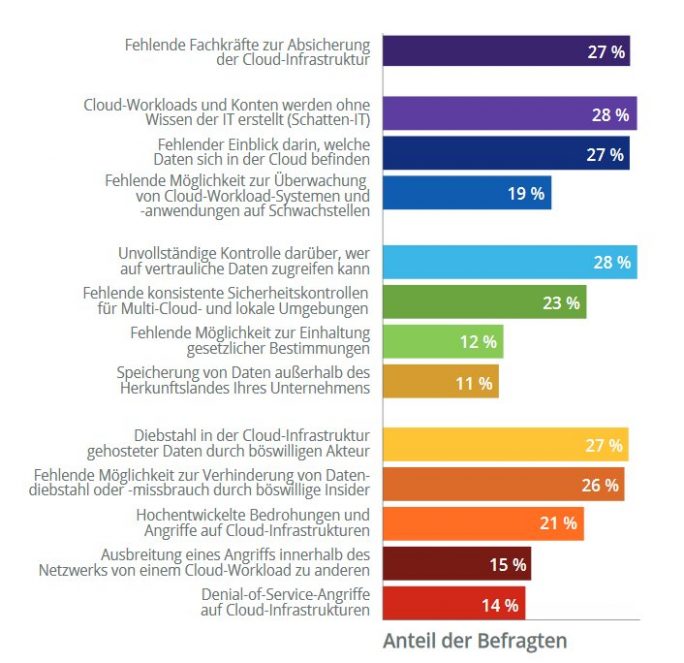

Problematisch ist dies anscheinend vor allem in IaaS-Infrastrukturen. So beklagten 27 Prozent der befragten IaaS-Anwender, dass ihnen genau dieser Überblick fehlt. Zudem sagen 27 Prozent von ihnen, es gebe keine Möglichkeit, Datendiebstähle durch Insider zu verhindern. 20 Prozent erlebten darüber hinaus hochentwickelte Bedrohungen und Angriffe auf Cloud-Infrastrukturen.

Ein weiteres wichtiges Problem von IaaS-Infrastrukturen ist die Schatten-IT, also die Nutzung von Cloud-Diensten ohne Wissen der IT (28 Prozent). Sie kann die Kontrolle darüber beeinträchtigen, wer eigentlich auf welche Daten zugreifen kann – ein Problem, das ebenfalls 28 Prozent der Befragten nannten. Generell fehlen konsistente Sicherheitskontrollen in Multi-Cloud-Umgebungen (23 Prozent).

Die Probleme von SaaS- und den Nutzern privater Clouds

Etwas anders, aber strukturell ähnlich klingen die Sorgen von SaaS-Anwendern. Dominantes Problem: 30 Prozent wissen nicht genau, welche Daten sich in Cloud-Anwendungen befinden. 26 Prozent erlebten Datendiebstähle aus der Cloud. 25 Prozent können nicht genau kontrollieren, wer auf Daten in der Cloud zugreifen kann, 24 Prozent Cloud-Anwendungen und in die Cloud übertragene Daten nicht überwachen, 23 Prozent verzeichnen das Entstehen einer Schatten-IT, 22 Prozent können Datendiebstähle durch Insider nicht verhindern und 21 Prozent registrierten bereits hoch entwickelte Angriffe auf ihre Cloud-Infrastrukturen.

Etwas anders sieht die Lage bei den Betreibern privater Clouds aus. Hier ist die vorherrschende Sorge mit 36 Prozent der Nennungen das Fehlen einheitlicher Sicherheitskontrollen für Server und virtualisierte öffentliche Cloud-Infrastrukturen, gefolgt von der Komplexität der Infrastruktur, die den Zeitaufwand des Personals erhöht (34 Prozent). Das vermindert den Überblick über die Sicherheit der Software-definierten Infrastruktur im Rechenzentrum (28 Prozent). Dazu kommen hochentwickelte Bedrohungen und Angriffe (27 Prozent) sowie Datendiebstähle (21 Prozent).

Ein wichtiger Grund für die Probleme: 33 Prozent der Private Cloud-Anwender, 27 Prozent der IaaS- und 23 Prozent der SaaS-Anwender sehen sich einem Mangel an Sicherheitsfachkräften gegenüber. Zwischen ausreichendem Sicherheitspersonal und der erreichbaren Sicherheit scheint ein direkter Zusammenhang zu bestehen – bei den Befragten, die keinen IT-Fachkräftemangel verzeichnen, lag die Rate der Datendiebstähle per IaaS oder SaaS nur bei zehn Prozent. Tröstlich immerhin: Der Anteil der Befragten ohne Fachkräftemangel ist im Vergleich zum Vorjahr von 15 Prozent auf 24 Prozent gestiegen.

Gegenmaßnahmen: Verlangsamung, gemeinsame Sicherheitsverantwortung, neue Technologien

Wer nicht genügend Personal findet, verlangsamt gelegentlich die Cloud-Implementierung, um mehr Sicherheit garantieren zu können. Dies taten immerhin 40 Prozent der Befragten. Im Vorjahr waren es allerdings 49 Prozent. Angesichts der Bedeutung von Cloud für neue Geschäftsmodelle sollte diese Maßnahme allerdings nur ergriffen werden, wenn nichts anderes übrig bleibt.

Denn es gibt Alternativen: Die Sicherheit steigt auch durch Sicherheitsmodelle mit geteilter Verantwortung zwischen Cloud-Betreiber und den Nutzern der Cloud-Services. Das gilt auch, wenn Container-Architekturen oder serverloses Computing genutzt wird und wenn Daten in der Cloud gespeichert werden. Bei der Rollentrennung zwischen Cloud-Provider und Cloud-Service-Nutzer deckt der Cloud-Anbieter die Sicherheit der Cloud ab, die Kunden sichern das, was sie in die Cloud übertragen, sprich: die Daten.

Kritisch für solche Kooperationsmodelle ist, dass die gewählten Cloud-Dienstleister schnellstmöglich DSGVO-Compliance implementieren. Denn mehr als 80 Prozent der Unternehmen bauen bei der Umsetzung ihrer eigenen DSGVO-Konformität auch auf deren Unterstützung. Doch gleichzeitig ist sich nur die Hälfte der Befragten sicher, dass ihr Cloud-Betreiber einen DSGVO-Compliance-Plan besitzt. Für einen besseren Datenschutz sollten Anwender darauf achten, dass ihre Cloud-Anbieter sich regelmäßig auditieren lassen, auf Gesetzeskonformität achten und klare Bedingungen für das Melden von Kompromittierungen aufstellen.

Offener Umgang mit Schatten-IT und neue Technologien erhöhen die Sicherheit

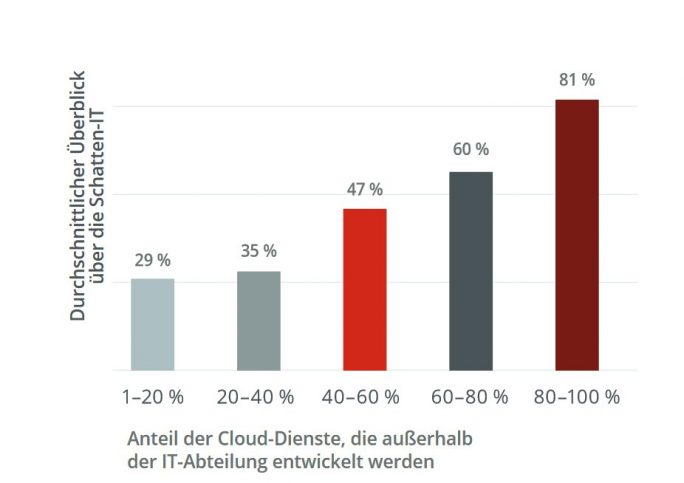

Der offene Umgang mit Schatten-IT fördert die Sicherheit der Cloud-Nutzung. Die Rate der nicht von der IT erbrachten Cloud-Services wird aktuell zwar nur noch auf 35 Prozent geschätzt und ist damit fünf Prozent geringer als im Vorjahr. Gleichzeitig gaben aber nur noch 43 Prozent der Befragten an, einen Überblick über Schatten-IT-Services zu haben. Dennoch sank die Rate derjenigen, die wegen der Schatten-IT um die Absicherung unternehmenseigener Cloud-Dienste fürchten, auf 62 Prozent (Vorjahr 66 Prozent).

Das legt die Schlussfolgerung nahe, dass ein offener Umgang mit der Verwendung benötigter Cloud-Dienste, die nicht von der IT bereitgestellt werden, die Kommunikation zwischen Fachbereichen und IT fördert, was letztlich wiederum das Sicherheitsempfinden verbessert.

Doch natürlich sind technische Methoden unverzichtbar, um die Schatten-IT zu überwachen: Firewalls der nächsten Generation, Kontrolle der DatenbankaktivitätskontrolleDatenbankaktivitäten, Web-Gateways und CASB (Cloud Access Security Broker). Bei der Absicherung helfen DLP (Data Lieak Loss Prevention), die Daten vor Kompromittierung schützt, Verschlüsselung, Identitäts- und Zugriffsverwaltung, die regelmäßige Überprüfung und Risikobewertung von Apps, Zugriffsblockaden und schließlich die Migration der Schatten-IT in die reguläre IT.

„Cloud First“ entpuppt sich inzwischen nicht nur als schneller, sondern auch als sicherer. So sind die IT-Sicherheitsbudgets von Cloud-First-Unternehmen um 25 Prozent höher. Sie verzeichnen zwar mehr Schatten-IT, aber bessere Kontrolle darüber. Auch beim Schutz von Containern und serverlosem Computing liegen sie vorne. Zudem nutzen Cloud-First-Unternehmen fast sieben Mal so oft DevOps-Prozesse zur Softwareentwicklung, die die Sicherheit von Daten und Anwendungen steigern.

Mehr Sicherheit durch DevOps und DevSecOps

DevOps integriert Anwendungsentwicklung und IT-Abläufe zu einem koordinierten Ganzen. In 77 Prozent der Unternehmen werden auch Sicherheitsmaßnahmen in die Funktionen integriert, und zwar auch bei Container-Nutzung und serverlosem Computing. Das bezeichnet man als DevSecOps. Leider hängt Deutschland mit Japan und Australien mit nur 35 Prozent DevSecOps-Nutzung hinterher.

Neben DevOps-Prozessen und -Methoden sind Tools für die automatisierte Bereitstellung und Verwaltung von Cloud-Diensten empfehlenswert, um die Sicherheit von Cloud-Diensten zu steigern.

Schließlich sollte eine einheitliche Sicherheitslösung mit zentraler Verwaltung aller Cloud-Dienste und -Anwender implementiert werden, um den Überblick und die Kontrolle zu erhöhen. Dann steht der Nutzung von Cloud-Services als Motor der geschäftlichen Transformation auch aus Sicht der Sicherheit nichts mehr im Weg.

Weitere Informationen zum Thema

- Dateilose Attacken nehmen zu

- Die Abwehrstrategien gegen dateilose Angriffe

- Gold Dragon, Lazarus, Hidden Cobra: Alte Bekannte in neuer Gestalt

- Whitepaper: Dateilose Bedrohungen unter der Lupe

- Whitepaper: Report: Entwicklung der Cloud-Nutzung