Cybersecurity im Wandel – Komplexe Gefahren erfordern neue Denkmodelle

Aristoteles sagte einst: „Wir können den Wind nicht ändern, aber die Segel anders setzen.“ Dieses Zitat umschreibt treffend, wie wichtig Business Agilität im Zeitalter der Digitalisierung ist. Es ist zum gängigen Selbstverständnis geworden, dass wir uns immer wieder neu aufstellen, uns anpassen oder verändern müssen.

Denn die technischen Innovationszyklen werden immer kürzer – und das gilt sowohl auf Seiten der Beschützer der Informationstechnologien, als auch auf Seiten der Kriminellen, die Böses im Schilde führen. Deren Angriffsmuster werden zunehmend smarter, komplexer und damit auch schwieriger zu bekämpfen. Deshalb ist es an der Zeit die klassischen Sicherheitsstrategien in Bezug auf ihre Wirksamkeit und Effizienz immer wieder zu hinterfragen und gegebenenfalls neue Modelle anzuwenden. Aus dieser Situation haben sich neue Modelle wie zum Beispiel Zero-Trust entwickelt.

Traditionell waren Perimeter- und Zonen-Firewalls der primäre Verteidigungsmechanismus, um den unerlaubten Zugriff auf Systeme oder Applikationen zu unterbinden. Die ursprüngliche Idee, das Innere der Firma gegen Bedrohungen von außen zu schützen, ist heutzutage überholt. Wir arbeiten von überall, von unterwegs, im Büro, im Hotel und wir nutzen Services überall – im Unternehmen, im internen Data Center, in der Cloud, als Webservice. Veraltete Regeln, Fehlkonfigurationen, offene Ports, wiederverwendete IP-Adressen usw. können es Hackern ermöglichen, in die Netzwerkinfrastruktur Ihres Unternehmens einzudringen. Das führt zur Kompromittierung wichtiger Anwendungen, Betriebssysteme oder Server und bedroht die Sicherheit der Daten.

Vertraue grundsätzlich niemandem!

Zero Trust ist eine Bezeichnung für das IT-Sicherheitsprinzip „Vertraue niemandem, verifiziere jeden“. Während klassische Security-Maßnahmen sich ausschließlich auf externe Zugriffe und Netzwerkverkehr beschränken, geht der Zero-Trust-Ansatz tiefer und misstraut grundsätzlich jedem Vorgang und Nutzer – egal ob intern oder extern. Jeder einzelne Zugriff erfordert eine Authentifizierung. Denn, sobald der Zugang zum internen Netzwerk gelingt, steht Hackern quasi Tür und Tor weit offen, wenn entsprechende Authentifizierungs-maßnahmen nicht bei jeder neuen Tür, auch innerhalb des eigenen Netzwerks immer wieder aufs Neue einen Riegel vorschieben.

Dem gegenüber steht der klassische Sicherheitsansatz, der die Sicherung der Unternehmensgrenzen vorsieht. Dieser traditionelle, „perimeter-basierte“ Ansatz stellt im Grundsatz den Schutz der Grenzen zum Unternehmensnetzwerk sicher. Dazu gehört die Aufteilung des Unternehmensnetzwerks in unterschiedliche Bereiche, also das Segmentieren des Netzwerkes, das Aufsetzen von Systemen zur Erkennung von Angriffen über Intrusion Detection-Technologien sowie die Beschränkungen der Netzwerkzugriffe via Firewall. Das Prinzip Zero-Trust verfolgt also den granularen Ansatz, jeden einzelnen Datenfluss auf Vertrauenswürdigkeit zu überprüfen. Damit ist Zero-Trust ein datenzentrierter Sicherheitsansatz.

Mikrosegmentierung ermöglicht Unterteilung

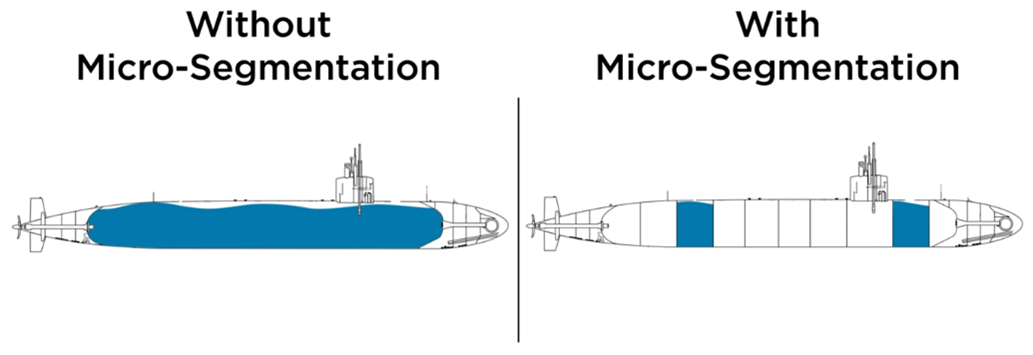

In Sachen Netzwerksicherung geht es neben der genauen Überwachung von Nutzern, Geräten und Anwendungen, deren Datenverbindungen, Verschlüsselung der Daten, Multifaktor-Authentifizierungen und der strikten Reglementierung, auch darum, welcher Nutzer auf welche Bereiche des Netzwerks unbedingt zugreifen können muss. Hierfür werden zunächst „kleinere Zonen“, die einem entsprechend überschaubaren Nutzerkreis zur Verfügung stehen, geschaffen. Dieser Prozess – auch Mikrosegmentierung genannt – ermöglicht es, das Netzwerk sehr feingranular und unabhängig von klassischen Netzwerksegmenten und IP-Adressen, bis auf einzelne Workloads, zu unterteilen. Die gewonnene Transparenz und Möglichkeit, Verbindungen sehr genau zu definieren, unterstützt die Formulierung von strikten und spezifischen Sicherheitsrichtlinien und hilft dabei, die Angriffspunkte zu minimieren und das Ausbreiten von Hackern oder Cyberkriminellen im Netz zu erschweren.

Folgende Analogie erleichtert das Verständnis: Schotten in einem U-Boot trennen dieses in Segmente auf, um das Boot im Fall eines Lecks seetauglich zu halten. Das Leck wird auf ein Abteil begrenzt und das U-Boot kann deshalb – aufgrund der Aufteilung (oder auch Segmentierung) nicht sinken.

Vorteile der Mikrosegmentierung

Das Schweizer Beratungshaus Atrete hat sich explizit mit der Beschreibung der unterschiedlichen Vorteile der Mikrosegmentierung beschäftigt:

- Schützt einzelne Workloads: Die Sicherheit durch Mikrosegmentierung reduziert Angriffsflächen und schützt einzelne Anwendungen und Workloads, die auch über verschiedene Infrastrukturen, wie z. B. in einer Multi-Cloud-Umgebung, verteilt sein können. Durch die sehr granulare Einschränkung der Verbindungen kann ein „lateral movement“ verhindert werden.

- Erhöhte Automatisierung: Automatisierung mit starkem Fokus auf Integration über Schnittstellen (was neue Möglichkeiten der dynamischen Regelbildung ergibt), Zentralisierung und wiederverwendbare Sicherheitsrichtlinienvorlagen (vordefinierte und -bewilligte Verbindungen) sorgen für eine erhebliche Zeitersparnis und verhindern eine Überbeanspruchung von teuren Ressourcen.

- Vereinfachte Compliance: Die Mikrosegmentierung vereinfacht die Einhaltung von Vorschriften wie PCI-DSS, HIPAA oder DSGVO durch eine klare Definition des Anwendungsbereichs und der Möglichkeit, die Segmentierung über alle Environments wie Hybrid- und Multi-Cloud zu forcieren. So entsteht die Möglichkeit, plattformübergreifend auditierbare und automatisierte Prozesse zu implementieren, welche bei Bedarf schnell an neue Compliance Anforderungen angepasst werden können.

- Infrastruktur-Übergreifende Segmentierung: Die Mikrosegmentierung bietet eine einfache, moderne und sichere Lösung zur Umgebungssegregation, egal wo und auf welcher Infrastruktur die jeweiligen Systeme laufen. Beispielsweise können produktive Daten auf der „on-premise“-Infrastruktur und Systeme von der Entwicklungsumgebung in der Public Cloud sehr genau getrennt werden.

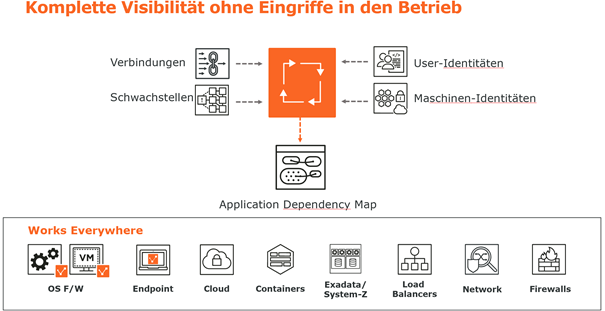

- Verbesserte Sichtbarkeit: Die Mikrosegmentierungstools, welche oft aus Analysetools entstanden und weiterentwickelt wurden, bieten eine zentralisierte, granulare Echtzeit-Transparenz für alle Verbindungen im Netzwerk und reduzieren den Zeitaufwand für die Bewertung und Behebung von Problemen in hybriden Umgebungen. Durch die gewonnene Transparenz können zudem Angriffe schneller erkannt und somit APTs besser abgewehrt werden.

Mit Segmentierung Zero Trust umsetzen

Das „new normal“ hat dazu beigetragen, dass Segmentierung im Sicherheitsumfeld zunehmend an Bedeutung gewinnt. Im Home Office sind Arbeitsplatz-Rechner aus gesicherten Firmennetzwerken in ungesicherte Heimnetzwerke gewandert. Der durch die Pandemie verursachten Herausforderung mussten sich auch die Security Policies schnellstmöglich anpassen. Nutzt man beispielsweise Daten aus verschiedenen Quellen, kann man einen intelligenten Einblick in die Workload-Kommunikation zwischen Anwendungen, Clouds, Containern, Rechenzentren und Endpunkten erhalten. Daraus können automatisch Richtlinien für gängige Zero-Trust-Segmentierungsszenarien generiert werden. Die Richtlinien können aufgesetzt oder angepasst werden ohne dass Änderungen am Netzwerk erforderlich sind. Zudem berechnet die integrierte Intelligenz die Richtlinien kontinuierlich und automatisch neu, wenn sich die Umgebungen ändern.

Darüber hinaus stellt auch der Einsatz von Cloud- und Hybrid-Lösungen eine weitere Umstellung dar. Die Nutzung physischer Rechenzentren im Unternehmensnetz ermöglichte es Angreifern IP-Adressen, Ports und Protokolle zu missbrauchen, um in ein Unternehmensnetz einzudringen. Wenn sich Unbefugte in den normalen Verkehr einschleichen können, stellt sich die Frage, wie effektiv herkömmliche Sicherheitskontrollen heute noch sind. Im Gegensatz dazu greifen Anwender in Cloud-Diensten auf einzelne Anwendungen zu, sind aber durch eine „natürliche Segmentierung“ nicht Teil des gleichen Netzwerks und öffnen Angreifern somit keine Tore.

Fazit

Die Wartung und der Schutz alter Technologien sind oft teurer als der Kauf neuer Produkte, ganz zu schweigen davon, dass sie zeitaufwändiger sind. Das haben auch schon Stadtplaner erkannt, als sie mit dem Bau von Hochstraßen begonnen haben, weil kein anderer Platz mehr vorhanden war. Mikrosegmentierung bietet eine effizientere Lösung, indem sie die Kosten, die Komplexität und den Aufwand beim Netzwerkdesign senkt und gleichzeitig eine bessere Sicherheit mit sich bringt.