Heutzutage hacken sich Angreifer nicht ins System – sie melden sich einfach an.

Heutzutage hacken sich Angreifer nicht ins System – sie melden sich einfach an.

Unternehmen sind branchenübergreifend auf biometrische Identifizierungssysteme angewiesen, um Zugänge möglichst sicher und komfortabel zu gestalten.

Die passwortlose Authentifizierung stellt den klassischen Ansatz der Verwendung von Passwörtern in Frage, sagt Dirk Wahlefeld von Imprivata.

Da Passwörter noch für absehbare Zeit ein entscheidender Authentifizierungsfaktor für Benutzerkonten bleiben werden, um diese vor unbefugten Zugriff zu schützen, sind auch weiterhin Maßnahmen und Methoden zur Erstellung und dem Schutz ...

"Wir härten kontinuierlich unsere eigene Infrastruktur, um Sicherheitsvorfälle zu verhindern", sagt Sven Kniest von Okta.

Die bevorzugte Authentifizierungsmethode ist nach wie vor die Kombination aus Benutzername und Passwort, warnt Alexander Koch von Yubico.

Für mehr Effizienz, Kostensenkung und Ausbau von E-Government müssen Prozesse über Bereichsübergreifend vernetzt werden, sagt Stephan Schweizer von Nevis Security.

Im Bereich der digitalen Identitäten gewinnt der Konzern die DATEV und den eco-Verband als Neukunden.

Eine Studie ermittelt „admin“ als am häufigsten genutztes Passwort. Die Top Ten der bei Administratoren beliebtesten Kennwörter legt die Vermutung nahe, dass voreingestellte Kennwörter nicht immer geändert werden.

Um 2FA-Umgehungsversuchen entgegenzuwirken, ist es erforderlich, sie mit zusätzlichen Maßnahmen zu stärken, sagt Gastautor Sébastien Viou von Stormshield.

Passkey erlaubt eine Anmeldung mit biometrischen Daten oder einer PIN. Die neue Technik ersetzt auch eine Anmeldung in zwei Schritten.

Das Tool PassGAN analysiert 15,6 Millionen Kennwörter aus echten Datenlecks. Für achtstellige Passwörter mit Zahlen und großen und kleinen Buchstaben benötigt es weniger als eine Stunde.

Ein Problem mit Passwörtern ist: Sie werden häufig vergessen. Deswegen halten Nutzer auch PIN-Codes für sicherer als Passwörter.

Nutzer der Anmeldung in zwei Schritten müssen bis 19. März auf eine andere Methode umsteigen. Twitter erlaubt ihnen weiterhin die Nutzung eines Hardware-Schlüssels oder einer App zu Generierung von Einmalkennwörtern.

AWS-Cloud stellt Cloud-basiertes Identitäts- und Zugriffsmanagement (IAM) bereit.

Die Tresore enthalten auch nicht verschlüsselte Daten. Die liegen jedoch in einem proprietären Format vor. LastPass betont, dass alle Kennwörter durch eine 256-Bit-AES-Verschlüsselung gesichert sind.

Der neue Eigentümer Elon Musk lässt "überflüssige" Microservices abschalten. Daraufhin funktioniert die SMS-basierte Zwei-Faktor-Authentifizierung nicht mehr.

Die technischen Anforderungen an diese Attacken sind laut Microsoft nicht sehr hoch. Eine Gefahr geht auch von "Pass-the-Cookie"-Angriffen aus.

SSO kann sich bei einem erfolgreichen Angriff auf die Anmeldedaten schnell zu einem Single Point of Failure entwickeln, warnt Mehmet Yaliman von Ping Identity in seinem Gastbeitrag.

Offengelegte, biometrischen Daten sind ein ernsthaftes Authentifizierungsrisiko für digitale Lösungen, einschließlich des Metaverse.

LastPass-Studie zeigt: Aufklärungsmaßnahmen dämmen die Wiederverwendung gleicher oder ähnlicher Kennwörter auch 2022 nicht ein.

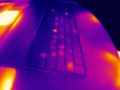

Die Wärmebilder werten sie mit künstlicher Intelligenz aus. So lassen sich Kennwörter mit hoher Zuverlässigkeit innerhalb von Sekunden knacken. Das Verfahren funktioniert mit Tastaturen und Bildschirmen und auch bei Geldautomaten.

Ab Werk erlaubt Windows 11 nur noch einen fehlgeschlagenen Anmeldeversuch bei SMB alle zwei Sekunden. Microsoft hofft, die Attraktivität von Windows für Brute-Force-Attacken zu reduzieren.

Die Cyberkriminellen verweilen vier Tage in der Entwicklungsumgebung von LastPass. Diese vier Tage benötigt LastPass, um die Hacker zu entdecken und wieder auszusperren.

Cyberkriminelle nutzen gestohlene Cookies, um Multi-Faktor-Authentifizierungen zu umgehen und Zugriff auf Unternehmensressourcen zu erhalten.

Unbekannte erhalten Zugriff auf die Entwicklungsumgebung. Sie erbeuten Quellcode des Passwort-Managers LastPass. Kundendaten werden bei dem Vorfall laut LastPass nicht kompromittiert.

Die Schwachstelle steckt in der Aktivierung der Anmeldung in mehreren Schritten. Sie ist unter Umständen auch mit einem bereits gehackten Konto möglich.

Die sogenannten Private Access Tokens nutzen bereits auf einem Gerät vorhandene Daten. An der Entwicklung des Standards sind auch Cloudflare und Google beteiligt. Apple bringt die Technik auch auf Macs.

Sicherheits-Upgrade setzt Einigung mit Meta, Google sowie Hardware-Herstellern von Intel bis Qualcomm um.

Sicherheitsforscher der NCC Group haben ein Tool entwickelt, mit dem ein Bluetooth Low Energy (BLE)-Relay-Angriff durchgeführt werden kann.